QNAP製NASへのランサムウェア攻撃は公式バックアップソフトにハードコードされたパスワードが原因か

2021年4月、台湾のメーカー・QNAPが販売するNASに対するランサムウェア攻撃が発生し、ハッカーがNASに保存されていたデータを人質にとって身代金を要求していると報じられました。多くの人々がインターネットのフォーラムでこの問題についての情報を交換する中で、「ソースコードに含まれていた不適切な資格情報がハッカーに利用されたのではないか」との意見も出ています。

Massive Qlocker ransomware attack uses 7zip to encrypt QNAP devices

https://www.bleepingcomputer.com/news/security/massive-qlocker-ransomware-attack-uses-7zip-to-encrypt-qnap-devices/

QNAP NAS devices under ransomware attack - Help Net Security

https://www.helpnetsecurity.com/2021/04/26/qnap-nas-ransomware/

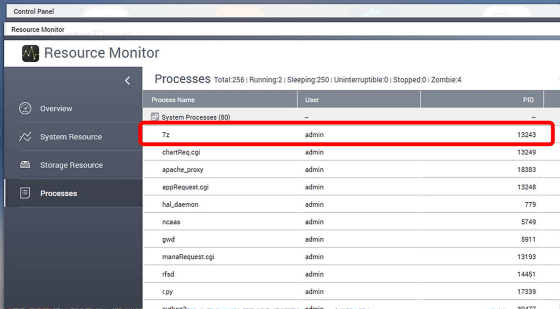

世界中のQNAP製NASを標的にしたランサムウェア攻撃が発覚したのは2021年4月19日のことであり、コンピューターヘルプサイトのBleeping Computerによると、数百件を超える被害が報告されているとのこと。攻撃に使用されているランサムウェアは「Qlocker」と呼ばれており、NASに不正アクセスしたハッカーはオープンソースのファイルアーカイバである7-Zipを使って、NAS上のファイルをパスワードで保護されたアーカイブに移行させます。ファイルがロックされている間、QNAPのリソースモニターには7-zipのコマンドライン実行ファイルである「7z」が表示されることがわかっています。

NAS上のファイルが7-zipアーカイブに保存されると、ユーザーは「!!!READ_ME.txt」という身代金メモだけが残されます。このメモには、被害者がTorブラウザでアクセスできる「身代金支払い用ウェブサイト」にログインするクライアントキーが含まれており、ウェブサイトにアクセスして0.01ビットコイン(記事作成時点で約5万9000円)を支払うように指示しているとのこと。

被害者が指定された身代金を支払って有効なビットコイントランザクションIDを入力すると、身代金支払い用ウェブサイトは7-zipアーカイブを開くパスワードを表示します。このパスワードは各被害者に固有のものであり、他の被害者のデバイスに同じパスワードを入力してもアーカイブを開くことはできません。身代金の金額が比較的小さいこともあり、多くの被害者は0.01ビットコインの支払いに応じているとのことで、ハッカーは5日間で26万ドル(約2830万円)を稼いだとみられています。

なお、4月22日にはセキュリティ研究者のJack Cable氏が、身代金支払いサイトのバグを用いてパスワードなしでアーカイブされたファイルを抽出する方法を発見。Twitter上で被害者に呼びかけてファイルの救出を手伝い、ハッカーが対応するまでに50人ほどのデータを救出したとのこと。

Update: it looks like this may have been fixed by the ransomware operators, unfortunately. I apologize if I was not able to get to yours before it was fixed. In total decrypted around 50 keys worth $27k.

— Jack Cable (@jackhcable)

QNAPは当初、QlockerがSQLインジェクションのCVE-2020-36195を悪用して、インターネットに接続されたNASにアクセスしたと考えていました。

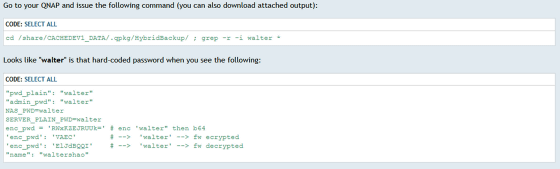

ところがその後、データのバックアップ・復元・同期機能を提供するQNAP製ソフトウェア「Hybrid Backup Sync 3(HBS 3)」の脆弱性であるCVE-2021-28799が、Qlockerに悪用された可能性が高いと判明しました。CVE-2021-28799は「HBS 3の不適切な認証」の脆弱性だそうで、ハッカーはバックドアアカウントを使用してNASにアクセスしていたと推測されるとのこと。

一連の問題については、実際にQNAP製NASを持っている人々がインターネットフォーラムに集い、さまざまな意見交換をしています。その中で、「HBS 3のソースコードにハードコーディングされた資格情報がランサムウェアに悪用されたのではないか」という意見が出ています。

[RANSOMWARE] 4/20/2021 - QLOCKER - Page 31 - QNAP NAS Community Forum

https://forum.qnap.com/viewtopic.php?f=45&t=160849&start=450#p788325

問題を指摘したユーザーがHBS 3のソースコードを分析したところ、「walter」という単語を含むコードが1215行確認されました。この「walter」が本来コードに含まれていてはいけないパスワードの可能性があるとのこと。実際にこのパスワードがどのように機能するのかは不明ですが、フォーラムではこのパスワードがハッカーに悪用された可能性が示唆されています。

なお、コードには「[email protected]」または「[email protected]」というメールアドレスが27個含まれていた模様。QNAPには「Walter Shao」という人物が2013年からテクニカルマネージャーとして在籍しているとのことです。

・関連記事

155億円もの身代金を奪ったランサムウェア「Ryuk」が用いる手法とは? - GIGAZINE

ランサムウェア攻撃で要求される身代金の額が増加傾向、大企業が被害を受けたハッキング事件が影響か - GIGAZINE

Macユーザーをターゲットにしたランサムウェア「EvilQuest」が発見される、身代金支払後もターゲットを逃がさない凶悪さ - GIGAZINE

ランサムウェアを「サービス」として犯罪グループに提供することで利益を上げる闇市場が成長している - GIGAZINE

5億6000万円ものランサムウェア身代金を突っぱねて自力で問題を解決した自治体が現る - GIGAZINE

ルーター・NAS経由でトラフィックを傍受したり中間者攻撃を仕掛けるマルウェア「VPNFilter」の被害が拡大中 - GIGAZINE

・関連コンテンツ