PowerDVDなどに採用されるIntelのセキュリティ技術「SGX」は「アップデートの面倒くささからくるジレンマ」で脆弱性が伴う

by Morton Lin

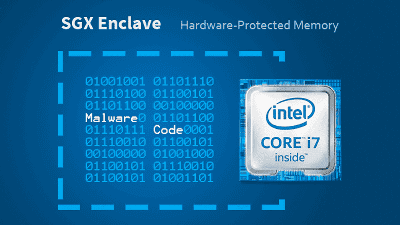

Intelのセキュリティ技術「Software Guard Extension(SGX)」は、マシン上で動作するすべてのソフトウェアから保護された、隔離された実行環境を約束するものですが、ここ数年多くのサイドチャネル攻撃に脅かされているとのこと。IntelはSGXに繰り返しパッチを適用してセキュリティを回復していますが、SGXの更新メカニズムが実際の使用において攻撃を防ぐのに有効かどうかについて、ジョージア工科大学のチームが調査しました。

SGX.Fail

https://sgx.fail/

SGXの新しい脆弱(ぜいじゃく)性が発見されると、インテルは通常、その問題を軽減するために新しいマイクロコードをリリースします。マイクロコードはBIOSアップデートの一部として配布されるため、Intelはハードウェアベンダーと協力して、影響を受けるプラットフォーム向けにこれらのマイクロコード・アップデートを統合しています。

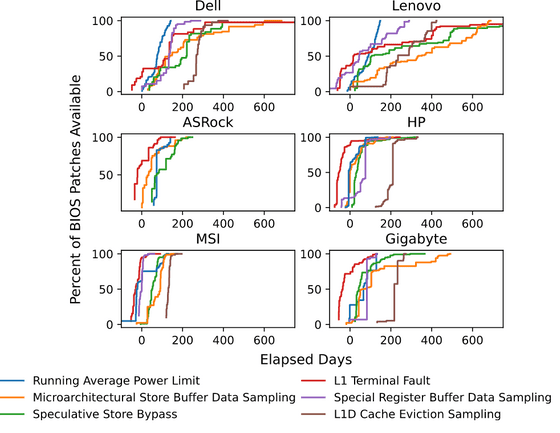

調査チームは、6つの一般的なSGXの脆弱性と、一般的なベンダーが自社のデバイス向けにアップデートをリリースするまでに要した期間について分析を実施しました。以下の画像が分析結果を示したもので、「Dell」「Lenovo」「ASRock」「HP」「MSI」「Gigabyte」が6つの脆弱性(色線)のパッチを適用させる(縦軸)のに何日(横軸)かかったかを示しています。平均すると、各ベンダーはパッチをリリースするのに約2カ月かかっています。

SGXの脆弱性が発見・公開される頻度の高さゆえに、SGXの開発者は、セキュリティとユーザビリティの間で難しいトレードオフを迫られています。理想的な世界では、SGXの開発者は完全に信頼できる最新のSGXプラットフォームでのみソフトウェアを実行することを望んでいますが、BIOSアップデートのインストールはほとんどのユーザーにとってかなり面倒な作業であるため、プラットフォームが完全に最新で信頼できる状態であることを要求するよりも、古いプラットフォームでもSGXソフトウェアを実行できるようにする方が現実的である場合があります。

しかしながら、SGXの脆弱性の影響を受けるソフトウェアは少なくありません。CyberLinkが開発するメディアプレイヤー「PowerDVD」はコンピューターでUHD Blu-rayを再生するための一般的なソフトウェアアプリケーションです。ディスクのコピーを防止するために、PowerDVDはAACS2アルゴリズムによるデジタル著作権管理DRMにSGXを使用しています。

SGXを採用することでBlu-rayを再生できるプラットフォームが大幅に制限されるため、ユーザーにBIOSアップデートを追加でインストールさせることは現実的ではありません。したがって、CyberLinkは信頼できない旧式のマシンでAACS2コンテンツを再生することを許可するか、PowerDVDの使用を信頼できる一部のマシンに制限するかのジレンマに直面しているのです。

実際のところ、調査チームはPowerDVDがパッチの適用されていないSGXプラットフォーム上でAACS2コンテンツの再生を許可していることを確認しています。また、PowerDVDのSGXの脆弱性が突かれ、エンクレーブのリバースエンジニアリング、AACS2アルゴリズムの文書化、SGXをサポートしないBlu-ray映画を再生する方法があることも分かったそうです。

また、ブロックチェーンのSecret NetworkにもSGXを原因とする脆弱性が見つかっています。Secret NetworkはTrusted Execution Environment(TEE)ベースのプライベートスマートコントラクトのうち、一般公開された最初のインスタンスです。Secret Networkは各ネットワークバリデーターのSGXエンクレーブに秘密鍵を格納することで機能します。この鍵には公開要素があり、ユーザーはこれを使用してハイブリッド暗号化によりネットワークへのメッセージを暗号化することができます。

しかし、SGXのxAPICに見られた脆弱性を突くことで、あらゆるPulsar-2テスト・ネットワーク・トランザクションを復号することができるそうで、実際にテストサービスを調査チームが立ち上げています。

調査チームは「SGXは絶対確実ではありませんし、その脆弱性を悪用するために高度な研究室を必要とするわけでもありません。これまでの経緯から、今後もSGXの脆弱性が発生することを予期しておく必要があります。開発者は、TCBの復旧計画を立て、SGXの侵害に対する緩和策を開発の優先事項として実施することをお勧めします。さらに、開発者は、リスクを最小限に抑えるために、Intelとパートナーに、できるだけ早くTCBの復旧を開始するよう働きかけるべきです」と述べました。

・関連記事

Intel製CPUのマイクロコードを抽出できるソフトウェアが公開される - GIGAZINE

PCではもう「Ultra HD Blu-ray」を再生できなくなる、いったいなぜ? - GIGAZINE

Intel製CPUに「消費電力の監視データ」から暗号化キーを解読される脆弱性が判明 - GIGAZINE

Intel製CPUに新たなサイドチャネル攻撃「SGAxe」「CrossTalk」が報告される、秘密データの復元などが可能 - GIGAZINE

Intel CPUのセキュリティ機構「SGX」にマルウェアを隠すことでセキュリティソフトで検出できない危険性、概念実証用のプログラムも公開済み - GIGAZINE

・関連コンテンツ