Googleが2023年に観測されたゼロデイ脆弱性利用のサイバー攻撃は97件で前年比50%増と報告、企業向けの攻撃が増加傾向

Googleの脅威分析チームであるTAGとサイバーセキュリティ企業のMandiantが、エンドユーザーのプラットフォームや製品(モバイルデバイス、OS、ブラウザ、その他アプリケーション)と、セキュリティソフトウェアやアプライアンスなどのエンタープライズ向けテクノロジーの両方に対して積極的に悪用されたゼロデイ脆弱(ぜいじゃく)性についての分析レポートを公開しました。

A review of zero-day in-the-wild exploits in 2023

https://blog.google/technology/safety-security/a-review-of-zero-day-in-the-wild-exploits-in-2023/

Trends on Zero-Days Exploited In-the-Wild in 2023 | Google Cloud Blog

https://cloud.google.com/blog/topics/threat-intelligence/2023-zero-day-trends/

Zero-days exploited in the wild jumped 50% in 2023, fueled by spyware vendors

https://therecord.media/zero-day-exploits-jumped-in-2023-spyware

Google: Spyware vendors behind 50% of zero-days exploited in 2023

https://www.bleepingcomputer.com/news/security/google-spyware-vendors-behind-50-percent-of-zero-days-exploited-in-2023/

Attackers increasingly exploit enterprise tech zero-days • The Register

https://www.theregister.com/2024/03/27/surge_in_enterprise_zero_days/

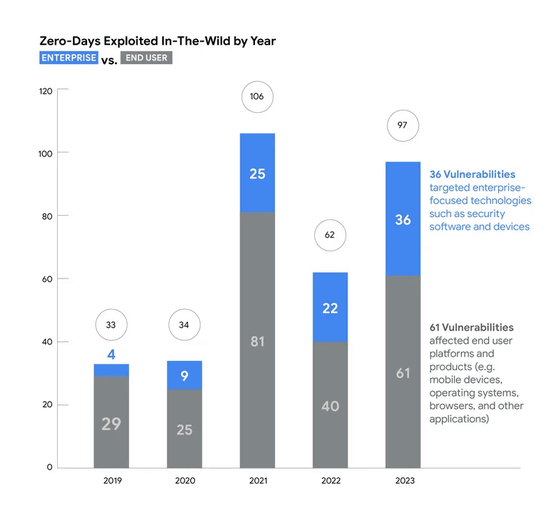

実際に悪用されたゼロデイ脆弱性やエクスプロイトについてGoogleが調査した結果をまとめたグラフが以下のものです。2023年に検出されたゼロデイ脆弱性の数は97件で、うち企業向けのゼロデイ脆弱性(青色)は36件、エンドユーザー向けのゼロデイ脆弱性(灰色)は61件でした。2023年に検出されたゼロデイ脆弱性の総数は2022年よりも50%以上増加していますが、2021年に検出された106件よりも9件少なくなっています。

Googleは「このデータを分析すると、ゼロデイ脆弱性との戦いに明確な進歩が見られることがわかります。Apple、Google、Microsoftなどのエンドユーザープラットフォームベンダーは、注目すべき投資を行っており、攻撃者が悪用できるゼロデイ脆弱性の種類と数に明らかな影響を与えました。過去数年間でよく見られた脆弱性は、現在では事実上存在しません」と記し、エンドユーザープラットフォームベンダーの努力を称賛しています。

企業をターゲットとするゼロデイ脆弱性にのみ焦点を当てると、ターゲットとなるベンダーや製品の範囲が広がり、悪用される企業固有のテクノロジーが増加していることがわかるそうです。Googleは「長年にわたり、攻撃者のバグをより速く発見してパッチを適用するほど、エクスプロイトの存続期間が短くなり、攻撃者が能力を維持するためのコストが増大することを学びました。業界としては、私たちはこれらの教訓をいかし、攻撃を受けているベンダーのより広範なエコシステムにパッチを適用する方法を学ばなければいけません」と記しました。

Googleはゼロデイ脆弱性に関するレポートにおける主な発見として、以下の6点を挙げています。

・ベンダーの投資が変化をもたらしている

ベンダーによる投資がもたらした大きな変化には、Chromeのユーズ・アフター・フリー脆弱性の悪用を防止するGoogleのMiraclePtrや、実際に使用されている多くのエクスプロイトチェーンの悪用を防止することに成功したAppleのiOS向けロックダウンモードの導入が含まれます。

・攻撃者は2023年にサードパーティーコンポーネントとライブラリに焦点を移している

2023年の主要な攻撃対象領域は、サードパーティーコンポーネントとライブラリのゼロデイ脆弱性でした。このタイプの脆弱性が悪用されると、複数の製品に影響を与える可能性があります。

・企業を標的とした攻撃は増加し続けており2023年にはさらに多様化している

2023年には攻撃者による企業固有のテクノロジーの悪用が増加しており、脆弱性の総数が前年比で64%も増加しています。少なくとも2019年以降、エンタープライズベンダーが明確にサイバー攻撃のターゲットとなっています。

・商用監視ベンダー(CSV)はブラウザとモバイルデバイスの悪用を主導している

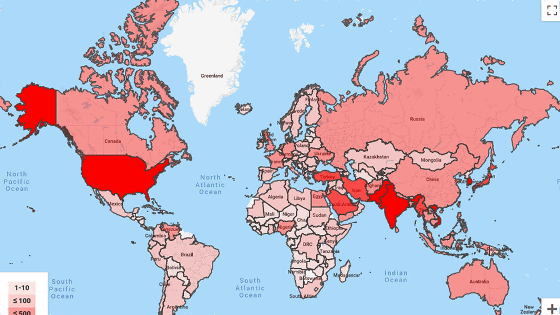

2023年にGoogle製品とAndroidエコシステムデバイスを標的とした既知のゼロデイエクスプロイトの75%(脆弱性17件中13件)の背後にはCSVが存在していました。2023年に悪用されたブラウザとモバイルデバイスの37件のゼロデイ脆弱性のうち、60%以上がスパイウェア機能を政府顧客に販売するCSVに起因するとGoogleは指摘しています。

・中華人民共和国(PRC)は政府支援による搾取の先頭に立ち続けている

中国のサイバースパイグループによるゼロデイ脆弱性の悪用件数は、確認されているだけでも2022年の7件から、2023年には12件にまで増加しています。これは他のどの国家によるものよりも多いそうで、Googleは「数年にわたって観察してきた傾向が現在も続いている」と記しました。

・金銭的動機を持つ行為者に関連する搾取は比例して減少している

2023年に悪用された10件のゼロデイ脆弱性は、金銭目的の攻撃者によるものでしたが、全体に占める割合は2022年に観察されたものよりも低くなっています。脅威グループの「FIN11」は3つの別々のゼロデイ脆弱性を悪用しており、他にも少なくとも4つのランサムウェアグループが4つの脆弱性を別々に悪用したことも確認されています。

近年、ゼロデイ脆弱性を活用したサイバー攻撃が増加しており、エクスプロイトテクノロジーの進化により、世界中のより多くの攻撃者が厄介な脅威をより手軽に利用できるようになっているとGoogleは指摘。Googleは個人や組織が利用できるセキュリティにおける6つの推奨事項として、以下の6点を挙げています。

1:業界が危機解決を支援する最大の方法の1つは、透明性と情報開示を採用し、教訓とパッチをできるだけ早く公開することです。

2:組織は自身や他者に損害を与える可能性が最も高い脅威を優先する防御戦略を構築する必要があります。

3:強力なセキュリティ基盤の構築。Googleのレポートではゼロデイ脆弱性に焦点を当てていますが、攻撃者がより単純なサイバー攻撃では攻撃を成功させることができなくすることも重要です。強力なセキュリティ基盤を構築することで、「攻撃者にゼロデイ脆弱性の利用を強制することが、セキュリティ強化につながる」とGoogleは主張しています。

4:ソフトウェアおよび製品ベンダーは、設計段階で自社製品を標的とした野蛮なゼロデイ脆弱性が発見された場合にどのように対応するかを準備しておく必要があります。パッチ適用とこれまでの対応に関する推奨事項は、現在も有効な対応策です。

5:リスクの高いユーザーのうちiPhoneユーザーの場合、ロックダウンモードを有効にすることが推奨されています。Pixel 8ユーザーの場合、Arm Memory Tagging拡張機能(MTE)を有効にすることが推奨されています。

6:Chromeの高リスクユーザーの場合、HTTPSファーストモードを有効にし、v8オプティマイザーを無効にすることが推奨されています。

ゼロデイ脆弱性に関する研究はユーザーとオンラインエコシステムを保護する上で非常に重要です。そのため、Googleはこの分野での継続的な取り組みに力を入れ続けており、2023年に発見された97件のゼロデイ脆弱性のうち29件をTAGとMandiantが発見しています。

・関連記事

Chromeが「すでに悪用が確認されている脆弱性」の修正アップデートを公開、グラフィックライブラリ「Skia」が関連 - GIGAZINE

ゼロデイ脆弱性のほとんどに「商用スパイウェアベンダー」が絡んでいたとGoogleの脅威分析チームが発表 - GIGAZINE

ChromeのV8 JavaScriptエンジンのゼロデイ脆弱性に対する緊急アップデートをGoogleが実施、既に攻撃に悪用されまくっているため - GIGAZINE

GoogleがジェネレーティブAIが抱える脆弱性などを発見したユーザーに報奨金を支払うプログラムを開始 - GIGAZINE

ビデオコーデック「VP8」に関連するゼロデイ脆弱性が発見されChromeやFirefoxがセキュリティアップデートを実施、すでに悪用された事例も - GIGAZINE

・関連コンテンツ