Cisco製品のゼロデイ脆弱性を悪用して政府ネットワークに侵入する「ArcaneDoor」

世界最大のコンピューターネットワーク機器開発会社であるCiscoのネットワーク機器に存在する脆弱(ぜいじゃく)性を悪用する「ArcaneDoor」と呼ばれるサイバー攻撃が検出されています。ハッカーはArcaneDoorを用いて世界中の政府ネットワークに侵入しているそうです。

ArcaneDoor - New espionage-focused campaign found targeting perimeter network devices

https://blog.talosintelligence.com/arcanedoor-new-espionage-focused-campaign-found-targeting-perimeter-network-devices/

Cisco Adaptive Security Appliance and Firepower Threat Defense Software Web Services Denial of Service Vulnerability

https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-asaftd-websrvs-dos-X8gNucD2

Cisco Adaptive Security Appliance and Firepower Threat Defense Software Persistent Local Code Execution Vulnerability

https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-asaftd-persist-rce-FLsNXF4h

Nation-state hackers exploit Cisco firewall 0-days to backdoor government networks | Ars Technica

https://arstechnica.com/security/2024/04/cisco-firewall-0-days-under-attack-for-5-months-by-resourceful-nation-state-hackers/

'Sophisticated' nation-state crew exploiting Cisco firewalls • The Register

https://www.theregister.com/2024/04/24/spies_cisco_firewall/

ArcaneDoor hackers exploit Cisco zero-days to breach govt networks

https://www.bleepingcomputer.com/news/security/arcanedoor-hackers-exploit-cisco-zero-days-to-breach-govt-networks/

過去18カ月にわたり、主に中国政府の支援を受けた脅威アクターが、Ivanti、Atlassian、Citrix、Progressなどのセキュリテデバイスに存在する「これまで知られていなかった脆弱性」を悪用する攻撃を行ってきました。これらのセキュリティデバイスはいわゆるインターネットの「境界」に存在し、最も機密性の高いリソースへの直接的なパイプラインを提供し、事実上すべての受信通信と相互作用するため、サイバー攻撃にとって理想的な標的となるそうです。

そんな境界デバイスのひとつであるCiscoのASA製品が、中国政府が支援するハッカーによる攻撃の対象となっていたことが明らかになっています。CiscoのサイバーセキュリティチームであるCisco Talosの研究チームによると、2023年11月以来、未知の脅威アクターがCiscoでは「UAT4356」、Microsoftでは「STORM-1849」として検出・追跡されてきたそうです。

この脅威アクターはこれまで検出されたことのない2つのマルウェアを悪用し、ゼロデイ攻撃を行っていることが確認されています。この脅威アクターによるゼロデイ攻撃は「ArcaneDoor」と呼ばれており、以下のような特徴を有しているそうです。

・ArcaneDoorは複数の脆弱性を標的とした高度なエクスプロイトチェーンで、そのうち少なくとも2つのゼロデイエクスプロイトを含む。

・ArcaneDoorはこれまで検出されたことがない2つの成熟したフル機能のバックドアを含み、このうちのひとつは検出を防ぐためにメモリ内にのみ常駐するような設計となっている。

・ArcaneDoorはバックドアが残す可能性のあるアーティファクトを消去することで、痕跡を隠すことに細心の注意が払われている。多くの場合、アーティファクトの削除は特定のターゲットの特性に基づいてカスタマイズされている。

Cisco Talosの研究チームは上記の特徴を考慮し、ゼロデイ攻撃が「スパイ活動を目的とした政府支援ハッカーの仕業である」と評価しています。研究チームは「私たちの帰属評価は、被害者学・能力開発・フォレンジック対策の観点から採用されたかなりのレベルの巧妙な手法、ゼロデイ脆弱性の特定とその後の連鎖に基づいています。これらの理由により、私たちはゼロデイ攻撃が国家支援を受けた主体によって実行されたものであると高い確信を持って評価しています」と記しました。

研究チームは、ArcaneDoorがCiscoのASA製品以外のデバイスも標的としている可能性があると警告。また、「UAT4356」が最初のアクセスをどのようにして実現したのかは記事作成時点でも不明であると記しています。そのため、ASA製品の脆弱性が悪用される可能性があるのは、記事作成時点では「未知の脆弱性(1つ以上)が悪用されたためである」と指摘。なお、この「未知の脆弱性」はMicrosoftなどのネットワークウェアに存在する可能性が示唆されています。

Cisco Talosの研究チームは「ネットワーク機器プロバイダーに関係なく、今こそデバイスに適切なパッチが適用されていること、中央の安全な場所にログが記録されていること、強力な多要素認証(MFA)が設定されていることを確認するべき時期です。Ciscoは脆弱性にパッチを適用するセキュリティアップデートをリリースし、すべてのASAユーザにそれらを速やかにインストールするよう呼びかけています」と述べました。

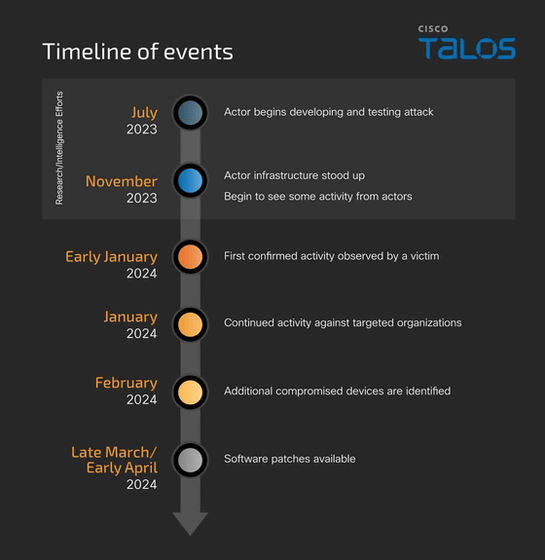

「UAT4356」はエクスプロイトの開発とテストを2023年7月頃から行っており、11月には攻撃専用のサーバーインフラストラクチャーをセットアップし、2024年1月からArcaneDoorを用いて本格的なサイバー攻撃をスタートしたと報告されています。UAT4356によるCisco製品への攻撃のタイムラインは以下の通り。

ArcaneDoorで利用された脆弱性のひとつが「CVE-2024-20359」です。これはASAのVPNクライアントとプラグインのプリロードを可能にするもので、記事作成時点では廃止された機能に存在する脆弱性です。これは脆弱なデバイスのフラッシュメモリからファイルを読み取る際のファイルの不適切な検証が原因で、悪用されるとルートシステム権限でリモートコードが実行される可能性がります。「UAT4356」はCVE-2024-20359を悪用して、Line DancerとLine Runnerという2つのバックドアを導入。この他、「UAT4356」は「CVE-2024-20353」という脆弱性を悪用することで、ネットワーク機器にバックドアをインストールしたことも明らかになっています。なお、CiscoはCVE-2024-20359およびCVE-2024-20353という2つの脆弱性を修正済みです。

Cisco Talosの研究チームによるとLine Dancerはメモリ専用のバックドアで、ディスクに保存されているファイルへの依存度は最小限だそうです。メモリ常駐型マルウェアはハッカーがマルウェアをさまざまな形式の検出から逃れるために使用する高度な技術で、Line Dancerがインストールされるとハッカーは単純な認証されていないウェブリクエストを使用して、ホストスキャンリプライフィールドコンポーネントを通じて悪意のあるコードを送信することができるようになります。

研究チームによると、ホストスキャンリプライフィールドは通常、SSL-VPNセッション確立プロセスのあとの部分で使用され、SSL-VPN、IPsec IKEv2 VPN、クライアントサービスまたはHTTPS管理アクセス用に設定されたASAデバイスによって処理されます。しかし、ArcaneDoorではデフォルトのホストスキャンリプライコードへのポインタをLine Dancerシェルコードインタープリターを指すように変更。これにより、脅威アクターはPOSTリクエストを使用して、従来の管理インターフェースを介して認証や直接対話を行うことなく、デバイスと対話することが可能となるそうです。

一方で、Line Runnerはセキュリティソフトウェアなどによる検出を避けるための防御メカニズムが組み込まれており、攻撃者がハッキングされたシステム上で任意のLuaコードを実行できるようにするというもの。

Ciscoは予定外の再起動、不正な設定変更、不審な認証情報アクティビティの兆候がないかシステムログを監視することを強く推奨しています。

◆フォーラム開設中

本記事に関連するフォーラムをGIGAZINE公式Discordサーバーに設置しました。誰でも自由に書き込めるので、どしどしコメントしてください!Discordアカウントを持っていない場合は、アカウント作成手順解説記事を参考にアカウントを作成してみてください!

• Discord | "Ciscoの製品、何か使ってる?" | GIGAZINE(ギガジン)

https://discord.com/channels/1037961069903216680/1232985602064908288

・関連記事

日本とアメリカの当局が「中国政府のハッカーによってCisco製ルーターなどのネットワークにバックドアが仕掛けられている」と警告 - GIGAZINE

中国と密接につながったバックドア「Daxin」は「インターネットに直接接続していないデバイス」を乗っ取れることが判明 - GIGAZINE

中国製の安価なルーターに不審なバックドアが存在、積極的に悪用しようとする試みも - GIGAZINE

世界中の警察や軍で利用されている暗号化無線規格に意図的なバックドアが潜んでいたとの指摘 - GIGAZINE

XZ Utilsにバックドア攻撃が行われるまでのタイムラインまとめ - GIGAZINE

Linux環境で使用されている圧縮ツール「XZ Utils」のバックドアはどのように埋め込まれるのかをセキュリティ企業のカスペルスキーが解説 - GIGAZINE

・関連コンテンツ